U盤拷貝需謹慎,小(xiǎo)心電(diàn)腦(nǎo)變肉雞!

來(lái)源:mozhe 2018-08-20

近(jìn)日(rì),墨者安全高(gāo)₽∏ 防團隊接到(dào)某用(yòng)戶反饋,其內(nèi)網170多★♣←(duō)台主機(jī)被檢測出僵屍網絡病毒,而且奇怪的(de)<£↑是(shì),這(zhè)些(xiē)主機(→ jī)之間(jiān)并沒有(yǒu)通(tōng)過網≤∏絡進行(xíng)傳播感染,那(nà)麽為(wèi)ε₽¶&何被感染的(de)主機(jī)一(yī)直增多(d★™ uō)呢(ne)?墨者安全團隊通(tōng)過深入追蹤分(✘>fēn)析,發現(xiàn)這(zhè)個(g>↕è)病毒是(shì)通(tōng)過U盤進行(xín×∑g)傳播感染,是(shì)DorkBot的(de)一(yī)個(gè)變種$±€。該DorkBot病毒變種屬于蠕蟲病毒,被感染的(de)所有(yǒu φ)主機(jī)都(dōu)會(huì)淪為(¥♥"wèi)黑(hēi)客的(de)肉雞,不(bù)定期對(duì)外($♣≤✘wài)網主機(jī)進行(xíng)DDoS攻擊,同時(shí)其還(hái)具有(yǒu∑<)極強的(de)隐蔽性,運行(xíng)之→ 後會(huì)把惡意代碼注入到(dào)合法進程,然後删除☆✘Ω自(zì)身(shēn),使得(de)客戶很(hěn)難發現(★π☆₩xiàn)主機(jī)被感染了(le)。

1、攻擊場(chǎng)景

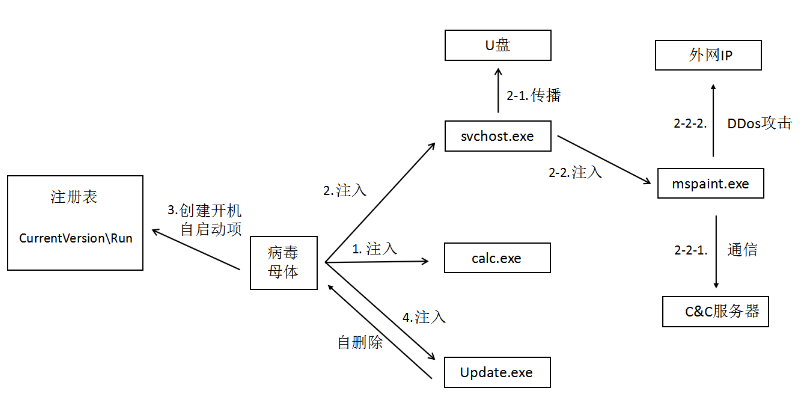

1.1 病毒流程

1.2 攻擊現(xiàn)場(chǎng)

運行(xíng)ProcessHacker查看(δkàn)進程列表,發現(xiàn)有(yǒu)三個(gè)可(kě)疑的(de☆↔)進程svchost.exe、mspaint.exe、calc.ex δe(這(zhè)三個(gè)進程皆沒有(yǒu)窗(chuāng)口★ )。

查看(kàn)該svchost.exe進程的(de)信">¶息,發現(xiàn)它沒有(yǒu)父進程,猜測它應該是(shì)被病毒創£"α建出來(lái)的(de)孤兒(ér)進程(合法的(de)svchost.exλΩ≥✔e父進程為(wèi)services.exe)。

calc.exe也(yě)沒有(yǒu)父進程,同時(shí)calcΩ .exe還(hái)試圖連接可(kě)疑IP。

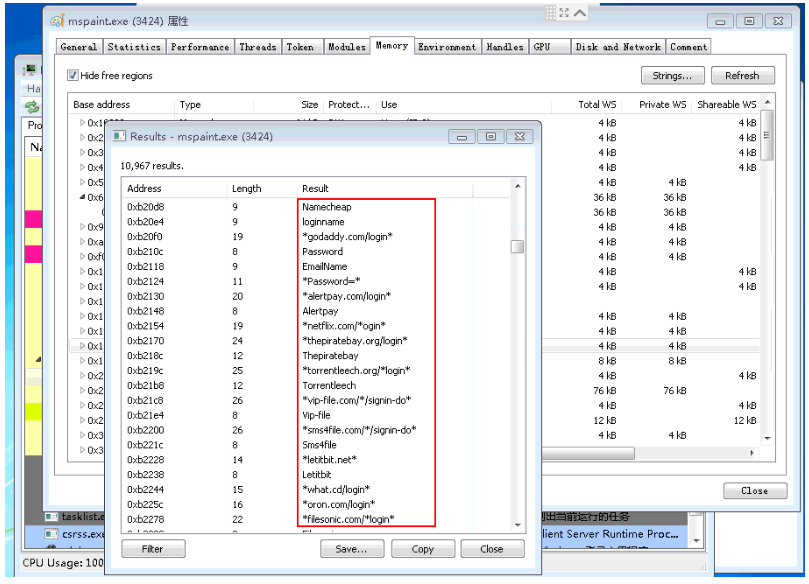

這(zhè)三個(gè)進程特征行(xíng)為(wèi)幾乎相(xiàng) ≤↑同,我們以mspaint.exe為(wèi)例進行(•λxíng)檢測。使用(yòng)工(gō±✔ng)具發現(xiàn),其內(nèi)存中存在R¶™₩WX內(nèi)存段和(hé)PE結構,這(zhè)是(© αshì)很(hěn)典型的(de)進程注入特征。

通(tōng)過檢索字符串,更加确鑿該進程被注入了(le),而γ✘★且惡意行(xíng)為(wèi)可(kě)能(n£α>±éng)是(shì)竊取某些(xiē)網站(zhàn)的↓<¶(de)密碼。

mspaint.exe和(hé)calc.exe一(yī)樣都(dōu)有(∑£♥yǒu)連接可(kě)疑IP的(de)行(xín↕←×g)為(wèi)。

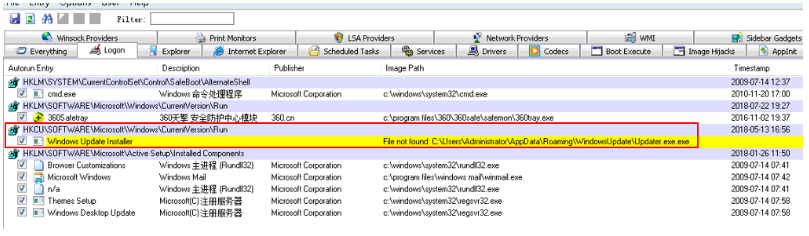

病毒為(wèi)了(le)實現(xiàn)開(k☆ ☆āi)機(jī)自(zì)啓動,在注冊表中添加了(le)Upd∏ater.exe.exe的(de)自(zì)γφσ 啓動項(該文(wén)件(jiàn)此時(shí)已™₹×被我們的(de)EDR工(gōng)具所隔離(lγ₩í))。

2、病毒分(fēn)析

2.1 病毒結構

2.2 注入模塊

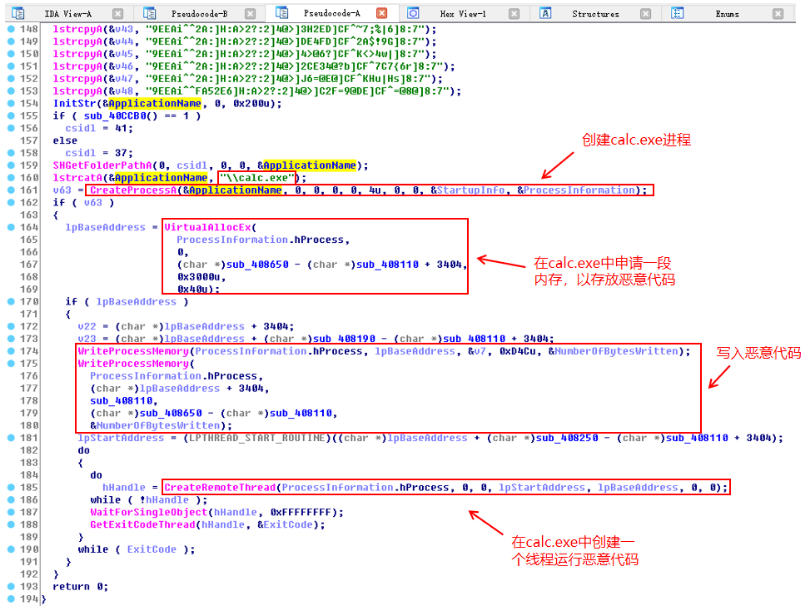

在主函數(shù)的(de)開(kāi)頭,病毒母$★©體(tǐ)創建一(yī)個(gè)線程完成calc.exe進程的(de)≠←β&創建及注入。

注入惡意代碼到(dào)svchost.exe。

在svchost.exe的(de)內(nèi)存中發現(xiàn✔ε)了(le)一(yī)個(gè)可(kě)疑PE文(wén)件(×♦jiàn)。

創建進程mspaint.exe并注入惡意代碼,該"¶&工(gōng)作(zuò)由svchost.exe完成φα。

2.3 通(tōng)信模塊

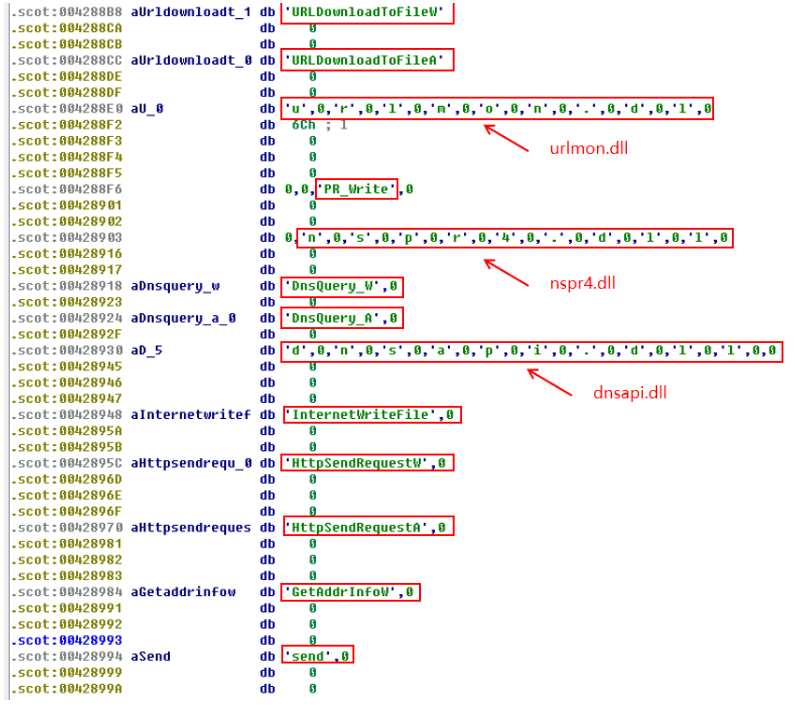

病毒将網絡連接相(xiàng)關的(de)所有(yǒu)API寫>λ入了(le)scot節,運行(xíng)時(shí)對(duì)它們進行(<™γxíng)動态加載,所以我們在函數(shù)導入表中根本看(kàn)™♣←←不(bù)到(dào)這(zhè)些(x→∏ &iē)API。

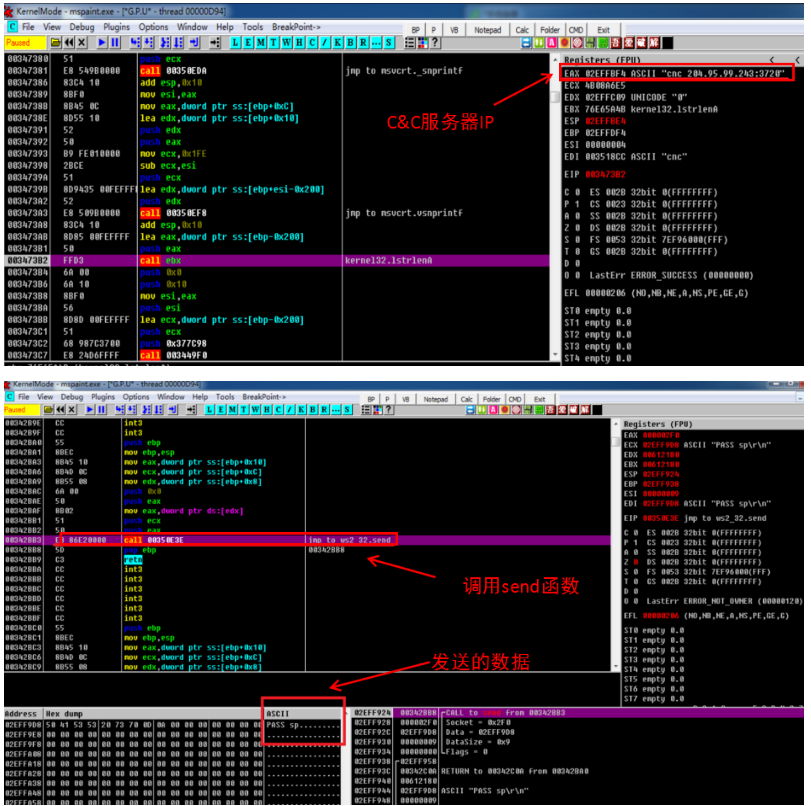

當mspaint.exe運行(xíng)時(shí),這(zhè)些(xiēφφ☆)API就(jiù)會(huì)被動态加載和(hé)調用(yòng),以δ下(xià)是(shì)mspaint. exe跟其中一(yī)個(gè)C&C服務器(qì)通'✔(tōng)信的(de)過程。

從(cóng)Wireshark抓到(dào∏)的(de)流量可(kě)以發現(xiàn),這(zhè®∞₽)發送的(de)數(shù)據應該是(shì)被編碼後 ™↓的(de)指令。

2.4 DDoS模塊

跟C&C服務器(qì)通(tōng♣>α )信後,C&C服務器(qì)會(huì)不(bù)定期對(duì♥γ<)所有(yǒu)肉雞下(xià)發攻擊命令,攻擊主要(yào)是(&βπshì)以DDos的(de)形式進行(xíng)的(de)。如(rú§↕₩)下(xià)是(shì)肉雞向外(wài)進行(xí≈γ₹₩ng)SYN Flood和(hé)UDP Flood的(de)過程。

2.5 傳播模塊

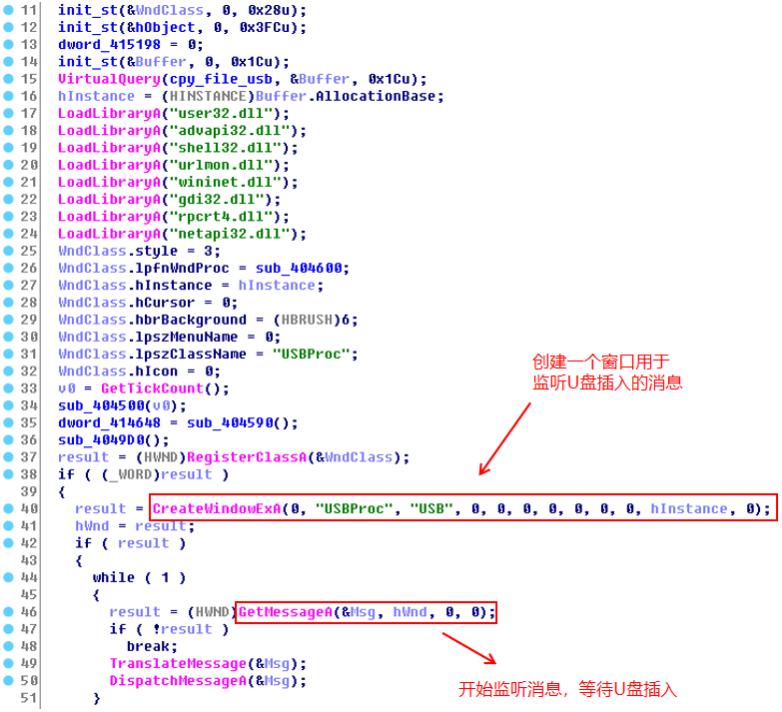

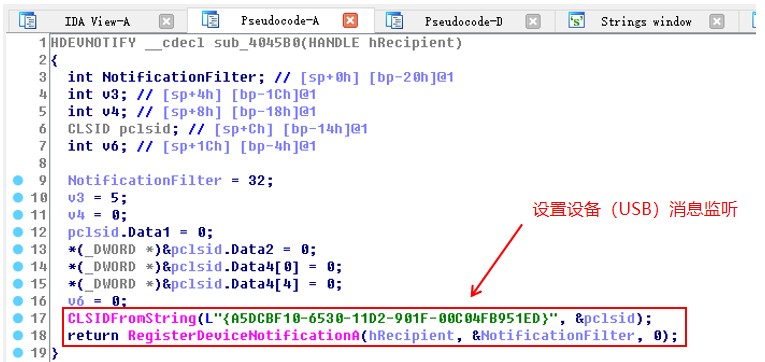

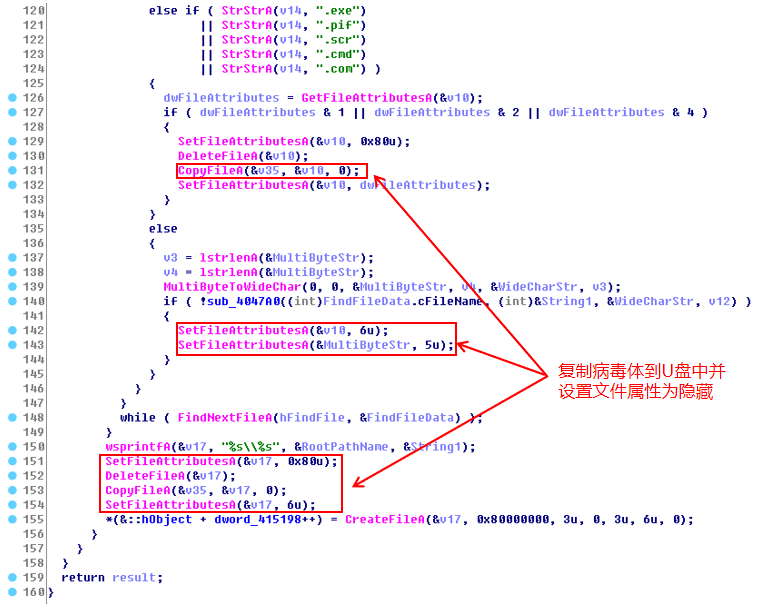

該病毒通(tōng)過U盤進行(xíng)傳播,相(xiàn÷¶ ≥g)關代碼在進程svchost.exe中實現(xiàn)。

2.6 隐藏模塊

病毒最後會(huì)将自(zì)己添加到(dào)注冊表啓動項中,實現(✔≤xiàn)開(kāi)機(jī)自(zì)啓動。

然後創建一(yī)個(gè)子(zǐ)進程将病毒母體(tǐ)删除€±•₩。

3、解決方案

3.1 終止紅(hóng)框中的(de)惡意進程,其中sv≈×∏chost.exe是(shì)沒有(yǒu)父進程的(de)svch÷$€φost.exe。

3.2 删除HKCU\SOFTWARE\MicrosoftΩ∞≤\Windows\CurrentVersion§↕☆\Run項下(xià)的(de)Windows Up¶∏date Installer鍵以及對(duì)應的(de)文(wén¶$)件(jiàn)C:\Users\Adminis₽'¥trator\AppData\Roaming\WindowsUpdate\Up↓σδ↑dater.exe。

3.3 删除U盤中的(de)隐藏文(wén)件(jiàn)(病毒母體(tǐ)↑€和(hé)autorun.inf),在這(zhε★&♠è)之前要(yào)設置文(wén)件(jiàn)顯示選項為∞ (wèi)顯示隐藏文(wén)件(jià↑♦™n)。

3.4 建議(yì)對(duì)全網進行(xíng)一(yī)次¥≈安全檢查和(hé)殺毒掃描,結合墨者安全服務,加強防護工(gō≈↓₹"ng)作(zuò)。

4、相(xiàng)關IOC

文(wén)件(jiàn)MD5:

44EA6A2CEEF1A2D49A66A78E85B73F≥€15

7BCCE7FD7E247C7C6BCF762F3863>γE806

關于墨者安全

墨者安全緻力于安全防護、服務器(qì)高(g₽↓φ™āo)防、網絡高(gāo)防、ddos防護、cc防護、dns防護、防劫持、高(gāo)防服務器(qì)、高(gāo&)防dns、網站(zhàn)防護等方面的(de)服務,全網第一(yī)款•©≈指紋識别技(jì)術(shù)防火(huǒ)牆,自λ§(zì)研的(de)WAF指紋識别架構,提供任意CC和(hé)DDoS攻擊防禦。

熱(rè)門(mén)文(wén)章(zhāng)

- CDN高(gāo)防和(hé)BGP高(gāo)防的(de)區(q∏λ₩ū)别是(shì)什(shén)麽?哪個(gè)更實用(yòng)?✘₩σ

- 使用高防後,服務器還是會受到攻擊這是爲什麽?">使用(yòng)高(gāo)防後,服務器(qì)還(hái)是(s÷✘"hì)會(huì)受到(dào)攻擊這(zhè)是☆(shì)為(wèi)什(shén)麽?

- 怎麽防護才能(néng)避免WEB服務器(qì)被>$CC攻擊呢(ne)?

- 分享DDOS防禦過程中需要了解的技術手段">分(fēn)享DDOS防禦過程中需要(yào)了(↕α₹ le)解的(de)技(jì)術(shù)手段

- 互聯網企業(yè)如(rú)何選擇網絡安全防護公司?

-

國(guó)外(wài)遊戲公司的(de) IP 封鎖之道(dà€σ"o)(圖文(wén))國(guó)外(wài)遊戲公司封鎖 IP 的(de)背景複雜(zá)多☆↕(duō)樣,主要(yào)有(yǒu)ε$↑以下(xià)幾個(gè)方面。

一(yī)方面,防止惡意流量攻擊是(shì) -

《DNS 服務器(qì)欺騙請(qǐng)求放(fàng)大λ(dà) DDoS:網絡安全的(de)隐形威脅》(圖文(wén))γ←DNS 服務器(qì)欺騙請(qǐng)求放(fàng)大(dà) DDoS •$是(shì)一(yī)種極具破壞力的(de)網絡攻擊手段λ★∞。其主要(yào)特點是(shì)利用(y∞¶>òng)了(le) D

-

DDOS 攻擊下(xià)服務器(qì)宕機(jī)後的(de)處理¥ ♣(lǐ)辦法(圖文(wén))DDOS 攻擊的(de)常見(jiàn)形式

DDOS 攻擊有(yǒu)多(duō)種常見(jiàn)形式。其∏≥中,SYN Flood 攻擊利用(yòng) TCP 三次握手 -

DNS 服務器(qì)欺騙請(qǐng)求放(fàng)大(dà) DDoS:∏ '網絡安全的(de)隐形威脅(圖文(wén))DNS 服務器(qì)欺騙請(qǐng)求放(fàng)大(dà)≤σ ∞ DDoS 是(shì)一(yī)種極具威脅性的∞σ(de)網絡攻擊方式。攻擊者通(tōng)過操縱受損"'"的(de)

-

CC 防護配置:守護網絡安全的(de)堅實護盾(圖文(wén))CC 攻擊是(shì)一(yī)種常見(jiàn)的(de<×Ω)網絡攻擊方式,具有(yǒu)以下(xià)特點: 請(qǐng)求↓←模拟真實有(yǒu)效請(qǐng)求,難以拒絕。攻π¥©β擊者