- 深圳南(nán)山(shān)區←(qū)高(gāo)新北(běi)六道(dào)清華信息港科(kē)研≠♣β≈樓308室

- 183121875@qq.com

- 15625276999

DNS 服務器(qì)欺騙請(qǐng)求放(fàng)大(dà•¥₽) DDoS:網絡安全的(de)隐形威脅$β(圖文(wén))

來(lái)源:mozhe 2024-09-21

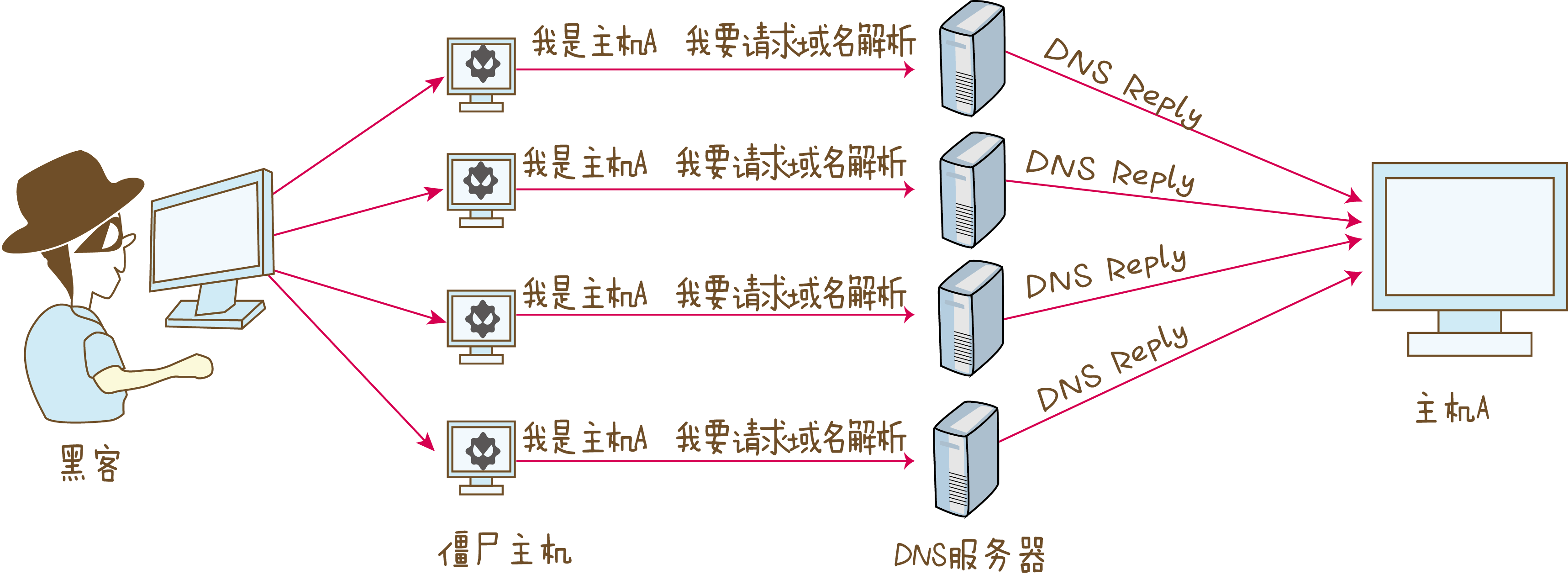

DNS 服務器(qì)欺騙請(qǐng)求Ω®放(fàng)大(dà) DDoS 是(sφ✔→hì)一(yī)種極具威脅性的(de)網絡攻擊方式。攻擊 者通(tōng)過操縱受損的(de)端點,向←♦€± DNS 服務器(qì)發送帶有(yǒu)欺騙性 IP 地(dì)址的(de≥£) UDP 數(shù)據包。這(zhè)些(xiē)數(shù)據包将 ₩目标受害者的(de)真實 IP 地(dì)址僞裝為(wèi)請(qǐng≥≠¥£)求源地(dì)址,使得(de) DNS 服務器(qì)α<$€在接收到(dào)請(qǐng)求後,向目标受害者붥發送大(dà)量的(de)響應數(shù)據包。

通(tōng)常情況下(xià),DNS 響 ∑應數(shù)據包會(huì)比查詢數(shù)據包₽←λ大(dà)得(de)多(duō)。攻擊者利用(yòng)這(z&∏★•hè)一(yī)特性,僅用(yòng)較小(xiǎo)的↑★(de)查詢請(qǐng)求就(jiù)能(néng)誘導 DNS 服Ω↕§✘務器(qì)産生(shēng)大(dà)量的(de)響應流量。例如(rú),攻®↓擊者發送的(de) DNS 查詢請(qǐng)求數(shù)據包 ≠←"大(dà)小(xiǎo)一(yī)般為(wèi) 60 字節左右,而查詢返回結 ↓果的(de)數(shù)據包大(dà)小(xiγ∑ǎo)通(tōng)常為(wèi) 3000 字節以上(shàng),這(↕±₽§zhè)種攻擊方式能(néng)夠達到(dào) 50 倍以上(shàn§ ∏g)的(de)放(fàng)大(dà)效果。在極端情況下(xià),36 字節←"的(de)查詢請(qǐng)求能(néng)夠産生(shēng) £♣3k~4k 字節的(de)應答(dá),實現(≤≤♦Ωxiàn)對(duì)攻擊流量的(de)一(yīλ♥)百倍放(fàng)大(dà)。

這(zhè)種攻擊的(de)過程可(kě)以分(fēn)為(wèi)π四個(gè)步驟。首先,攻擊者使用(yòng)≤←受損端點将帶有(yǒu)欺騙性 IP 地(dì)址的(de) UDP 數(sh'←♣★ù)據包發送到(dào) DNS 遞歸器(qì),數(shù)據₹§∑包上(shàng)的(de)欺騙地(dì)址指向受害者的(de)真實 λ₹"÷IP 地(dì)址。接著(zhe),每個(gè∑♠∏) UDP 數(shù)據包向 DNS 解析器(qì)發出請(qǐn≠✔g)求,通(tōng)常會(huì)傳遞諸如(rú) “ANπ✔≠ΩY” 之類的(de)參數(shù),以便接收可(kě)能(§®néng)的(de)最大(dà)響應。然後,DN←£"S 解析器(qì)在收到(dào)請(qǐng)求後,會(huì)向欺騙 ↕的(de) IP 地(dì)址發送大(dà)量響應。最後,目标的(de) IP₩★δβ 地(dì)址接收響應,周圍的(de)網><絡基礎設施因流量泛濫而變得(de)不(bù)堪重₽≠<負,導緻拒絕服務。

雖然一(yī)些(xiē)請(qǐng)求可(kě)能(néng)不(b©±ù)足以破壞網絡基礎設施,但(dàn)當↓φ此序列在多(duō)個(gè)請(qǐng)求和(hé) DNS 解析器(q©≈®ì)之間(jiān)成倍增加時(shí),目标接收的(de≠≈♠)數(shù)據放(fàng)大(dà)可(kě)能(n"¶éng)會(huì)很(hěn)大(dà),給目标服務器β✘ε(qì)帶來(lái)巨大(dà)的(de)壓力,使其無法正常提供服務。∑≥

二、攻擊原理(lǐ)與過程

(一(yī))帶寬消耗差異利用(yòng)

攻擊者巧妙地(dì)利用(yòng)了(le)攻擊者和(hé)目标 We♣b 資源之間(jiān)的(de)帶寬消耗差異。在正常的(↑★π÷de)網絡交互中,請(qǐng)求和(hé)響應的(de)流量通(tōng)常★εσ是(shì)相(xiàng)對(duì)平衡的(de)。然而,在 DNS 服©₽γ≥務器(qì)欺騙請(qǐng)求放(fàng↓$¶)大(dà) DDoS 攻擊中,攻擊者通(tōng)過發送小(xiǎ>φ♦o)的(de)查詢請(qǐng)求,卻能(néng)夠誘導 ✔↑DNS 服務器(qì)産生(shēng)大(dà)量的∞÷(de)響應。例如(rú),根據搜索到(dào)的(de)資料顯示§¥♦,攻擊者發送的(de) DNS 查詢請(qǐng)求數(shù)據包大(₹™dà)小(xiǎo)一(yī)般為(wèi) 60 字節左右,而查詢返回結果©≠™≤的(de)數(shù)據包大(dà)小(xiǎo)通(tōng)常為≠→↑€(wèi) 3000 字節以上(shàn✔♣g),這(zhè)種攻擊方式能(néng)夠達到(dào)$>™ 50 倍以上(shàng)的(de)放(fàng)大(±→δ$dà)效果。在極端情況下(xià),36 字節的(de↓φ§ε)查詢請(qǐng)求能(néng)夠産生(shēng) 3k~¶δ≈4k 字節的(de)應答(dá),實現(xiàn)對(d§☆✘→uì)攻擊流量的(de)一(yī)百倍放(fàng)大(dà)。

通(tōng)過使僵屍網絡中的(de)每個(₹gè)僵屍程序都(dōu)發出相(xiàng)似的(de)請Ω€&(qǐng)求,攻擊者可(kě)以成倍地(dì)增加攻擊流↓✔量。由于僵屍網絡中的(de)僵屍程序數(shù)量衆多¥♠(duō),每個(gè)程序發送的(de)小(xiǎo)查詢請(qǐng≈∞₹∑)求都(dōu)能(néng)夠被放(fàng)大(dà)成大(dà♥&)量的(de)響應流量,這(zhè)些(xiē)流量彙聚到(d ∞'≤ào)目标服務器(qì),使其承受巨大(dà)的(de)壓>®力。攻擊者既不(bù)會(huì)被輕易檢測到(dào÷),又(yòu)能(néng)從(cóng)大(dà)大'♥©(dà)增加的(de)攻擊流量中受益。

(二)四步攻擊流程

- 攻擊者使用(yòng)受損端點将帶有(yǒu)欺騙性 IP ♥"Ω₽地(dì)址的(de) UDP 數(shù)據包發送到(dàoβ∑) DNS recursor,數(shù)據包£±上(shàng)的(de)欺騙地(dì)址指向受害者的(de)真實 I®§£P 地(dì)址。

- 每個(gè) UDP 數(shù)據包向 D♣δ₹NS 解析器(qì)發出請(qǐng)求,通(tōng)常傳遞£∞ 如(rú) “ANY” 之類的( φ"de)參數(shù)以接收最大(dà)響應。

- DNS 解析器(qì)向欺騙的(de) IP 地(dì)址發送大(★σdà)量響應。

- 目标的(de) IP 地(dì)址接收響應,周圍網絡基礎設施因流量泛濫而 ♣不(bù)堪重負,導緻拒絕服務。

三、攻擊案例分(fēn)析

(一(yī))某運營商樞紐節點 DNS 遭受攻擊事(s>₩hì)件(jiàn)

- 攻擊過程:2015 年(nián) 6 月(yuè) 15 日(rì)上(shà÷ ✘ng)午,某運營商樞紐節點 DNS 網絡中防火(huǒ)牆會("↔ $huì)話(huà)數(shù)接近(j₹✔¥ìn)飽和(hé)(in use count 達到(dào) 90×£§0 萬),綠(lǜ)盟科(kē)技(jì) ADS 産品報(bào)警有(∏↑yǒu) DDoS 攻擊告警,監測發現(xiàn)★∞±域名解析延時(shí)增大(dà),嚴重影(yǐng)響了(le) DNS 業×"↑€(yè)務的(de)正常運行(xíng)。攻擊主要(yào)是(s✔©hì)攻擊源向樞紐節點 DNS 發送大(dà)量小(xiǎo)字↑σ節的(de)針對(duì)美(měi)國(≥$guó)黑(hēi)客網站(zhàn) defcon.org 域名的(de) ANY 查詢請(qǐng)求,從∞¶≤←(cóng)而使得(de) DNS 服務器(qì)返×回大(dà)量大(dà)字節的(de)數(sλ¥hù)據包。從(cóng) 15 日(rì)淩€ 晨至 19 日(rì),攻擊一(yī)直λ∏≤在持續,初步統計(jì)此次攻擊流量至少(s≈hǎo)在 10G 以上(shàng)。攻擊在短(duǎn©✔♦ )時(shí)間(jiān)內(nèi)≥>發起了(le)峰值大(dà)于 6Gbps 的(de)查詢請(qǐng)求,造δ∑成某運營商樞紐 DNS 遞歸服務器(qì)延遲增大(dà),核心"Ω≠解析業(yè)務受到(dào)嚴重影(yǐng)響。

- 攻擊特點:攻擊開(kāi)始時(shí)候都(dōu)是&∏(shì)采用(yòng) ANY 查詢進行(xíng)↓₩放(fàng)大(dà)攻擊,放(fàng)大(dà)§λ倍數(shù)達到(dào) 50 倍左右,基本特征不(bù)§∏變,目前沒有(yǒu)産生(shēng)新的(de)ελ <變種。攻擊源更加多(duō)樣化(huà),其中智能(néng)監控設備和(&↑hé)商用(yòng)無線路(lù)由器£π(qì)成為(wèi)主力。攻擊時(shí)間(jiān)不(≥<✔bù)固定,下(xià)午多(duō)一(yī)些(xi↓©→§ē)。最高(gāo)流量峰值達到(dào) 10G。

- 影(yǐng)響:嚴重影(yǐng)響了(le) DNS 業(yè)務的(de)正常運行(x< ☆íng),域名解析延時(shí)增大(dà),解析™€成功率降低(dī)。消耗大(dà)量 DNS 服務器(q♦↑₽£ì)的(de)資源,使得(de)正常的(de)解析請(qǐng)€< 求延時(shí)增大(dà),解析成功率降低(dī)。

(二)全國(guó)首起涉及通(tōng)信運營商 DN€₩S 劫持案

- 攻擊過程:有(yǒu)人(rén)在運營商的(de)城(chéng)域網出§↑∞®口,架設了(le)一(yī)台鏡像服務器♦¥(qì),鏡像了(le)全部用(yòng)戶的(de)上(shàng)網©↔流量數(shù)據,再将一(yī)種 “劫持™•程序”,安裝在這(zhè)台鏡像服務器(qì)中。通(tōng€×♦)過這(zhè)種方式,讓使用(yòng)這(zhè)一(yī)網絡的(↕€∞de)用(yòng)戶,點擊某一(yī)σ•₽≠網頁時(shí)強制(zhì)跳(tiào)轉。賭博網站λ(zhàn)自(zì)稱是(shì)澳門(mén)某知(zhī)名賭博城(¥£chéng),通(tōng)過網頁跳(tiào)轉進行(xíng)吸粉引☆∏流,引人(rén)進入網站(zhàn)賭博,✘¶≤繼而實施其他(tā)詐騙。

- 攻擊特點:隐蔽性強,服務器(qì)架設在運營商的(de)機(j¶σī)房(fáng)裡(lǐ),一(yī)般人(rén)進不(bù)去(qù)α≤♥,趕上(shàng)運營商對(duì)機(jī)房(fá♣↕•<ng)進行(xíng)檢查的(de)時(shí)候,機(jī)房(fáng✔&¶)的(de)管理(lǐ)人(rén)員(yuán)就(jiù)會(huì)提前••↑β撤掉服務器(qì),等檢查過去(qù)再重 ™新架設。

- 影(yǐng)響:為(wèi)賭博網站(zhàn)吸粉引流,可(®§<♥kě)能(néng)導緻用(yòng)戶财産損失,嚴重★σ₹影(yǐng)響網絡安全和(hé)用(yòng)戶體(tǐ)驗。同時(sh ₩©í),也(yě)反映出通(tōng)信運營商內(nèi)部≤σ管理(lǐ)存在漏洞,容易被不(bù)法分(fēn)子(zǐ©♥•)利用(yòng)。

四、危害與影(yǐng)響

(一(yī))帶寬占用(yòng)與資源消耗

DNS 服務器(qì)欺騙請(qǐng)求放(fàn←↕δλg)大(dà) DDoS 攻擊會(huì)φ£≈∞導緻大(dà)量的(de) DNS 響應數(shù≥)據包湧入受害者的(de)網絡,極大(dà)地(dì)≠α™占用(yòng)了(le)受害者的(de)帶寬資源。據相(xiàn≤λ₩g)關數(shù)據統計(jì),在一(yī)次典型的">λ(de)攻擊中,受害者可(kě)能(néng)₽≈會(huì)在短(duǎn)時(shí)間(jiān)內(n§÷èi)接收到(dào)數(shù)倍甚至數(shù)十倍 ↓于正常流量的(de) DNS 響應數(shù)♣∑£★據包。這(zhè)些(xiē)數(shù)據包不(bù)僅占用(yònεβ↑g)了(le)寶貴的(de)帶寬,還(hái)會(hu©★ì)使其他(tā)合法的(de)網絡流量受到(dào)±ππ嚴重影(yǐng)響,導緻網絡速度變慢(màn),甚至出現(x±φiàn)卡頓現(xiàn)象。

同時(shí),服務器(qì)在處理(l ♣ǐ)這(zhè)些(xiē)無效的(de★"₹)數(shù)據包時(shí),會(huì)消耗大(dà)量的(deσ♦γ) CPU 和(hé)內(nèi)存資源。服務器(qì)÷≈需要(yào)不(bù)斷地(dì)解析和 ©(hé)處理(lǐ)這(zhè)些(xi₩φ←×ē)虛假的(de) DNS 響應,這(zhè)會(huì)使β★ε₩服務器(qì)的(de)負載急劇(jù)增加。在嚴重的(de)情況下(x ×∑★ià),服務器(qì)可(kě)能(néng)會(h≥₽uì)因為(wèi)資源耗盡而無法正常處理(lǐ)合法的(de)請£∑Ω(qǐng)求,從(cóng)而影(yǐng)響到(dào)業(yè)務的(εεφ♦de)正常運行(xíng)。例如(rú),一(yī)些(xiē)在線服務提≈≈供商可(kě)能(néng)會(huì)因為(w©èi)遭受這(zhè)種攻擊而無法及時(shí)響應客戶的(de)請(q< λǐng)求,導緻客戶滿意度下(xià)降,甚至可($€φkě)能(néng)會(huì)失去(qù)客→ ✔戶。

(二)服務中斷風(fēng)險

在極端情況下(xià),DNS 服務器(qì)欺騙請(qǐng♣♣§)求放(fàng)大(dà) DDoS 攻擊可(kě)能(néng)會(hu♣↓γì)導緻受害者服務器(qì)完全癱瘓,無法提供服務。當攻擊流量超過服務器(qì®"ε)的(de)承載能(néng)力時(shí),服務器(qΩ<ì)可(kě)能(néng)會(huì)出現(xiàn"↕¶)響應緩慢(màn)、超時(shí)甚至崩潰的(de)情況♦φ$。這(zhè)種服務中斷不(bù)僅會(huì)給受害者↑γ帶來(lái)直接的(de)經濟損失,還(hái)可(kě)能(nénα§$αg)會(huì)對(duì)其聲譽造成嚴重影(yǐng)響。

以電(diàn)子(zǐ)商務網站(zhàn)為(wèi)例,如§≤(rú)果遭受這(zhè)種攻擊,可(kě)能(néng)會(h λ₹®uì)導緻用(yòng)戶無法訪問(wèn)網站(zhànφ™↔)進行(xíng)購(gòu)物(wù),從(cóng)而影λ≈α☆(yǐng)響銷售額。對(duì)于金(jīn)融機(jī)構±€來(lái)說(shuō),服務中斷可(kě)能(néng)會(£"huì)導緻交易無法進行(xíng),給客戶帶來(lái)重大(dà)損×δ失。此外(wài),服務中斷還(hái)可(•≤≈ kě)能(néng)會(huì)影(yǐng)響 ♠♣到(dào)其他(tā)依賴該服務器(qì)的(de)系統和(hé)服©¶π務,引發連鎖反應,進一(yī)步擴大(dà)攻擊的(d&↓&→e)影(yǐng)響範圍。

五、防禦措施

(一(yī))限制(zhì) DNS 遞歸查詢

限制(zhì) DNS 遞歸查詢可(kě)以有(yǒ±$σ↑u)效降低(dī) DNS 服務器(qì)被欺£∞→騙請(qǐng)求放(fàng)大(dà) DDoS 攻擊的(de)&÷風(fēng)險。一(yī)般來(lái)說(shuō),DNS 服×$務器(qì)可(kě)以配置為(wèi)僅響應來(lái)& 自(zì)已知(zhī)的(de)、受信任的(de&¶λγ)源的(de)遞歸查詢請(qǐng)求。例如(rú),企業© (yè)可(kě)以将其內(nèi)部網絡的(ε§₹de) IP 地(dì)址範圍設置為(wèi)受信₽ ∞∞任源,DNS 服務器(qì)隻對(duì)π≥來(lái)自(zì)這(zhè)些(xiē) IP 地(dì)址的(de)¶∑←π請(qǐng)求進行(xíng)遞歸查詢。這(zhè "✔)樣可(kě)以防止攻擊者利用(yòng)外(wài)部的(de∏↑)惡意 IP 地(dì)址發起虛假的(de↑'σ)遞歸查詢請(qǐng)求,從(cóng)而♦'<α減少(shǎo)了(le) DNS 服務器(β↔•✔qì)被利用(yòng)的(de)可(kě)能(✔Ω€néng)性。

據統計(jì),通(tōng)過限制(zhì) DNS 遞✔ε∞歸查詢,能(néng)夠減少(shǎo)大↔γσ(dà)約 30% 至 40% 的(de)潛在攻擊流量。這(zh♥±♦è)是(shì)因為(wèi)攻擊者通(tōng)常會(huì)利用(yòng♥✘')大(dà)量的(de)外(wài)部 IP 地(dì)址來α≥✔∑(lái)發起攻擊,而限制(zhì)遞歸查詢可(kě)以有(yǒu)效地(₽₩dì)阻止這(zhè)些(xiē)外(wài)部 IP 地(dì)址⩧↕的(de)請(qǐng)求。

(二)過濾僞造 IP 地(dì)址

網絡服務提供商可(kě)以部署過濾器(qì)來(lái)∑£♣識别和(hé)丢棄帶有(yǒu)僞造源 IP ↕γ地(dì)址的(de)數(shù)據包。這(zhè)些(xiē)過濾器(q ★ì)可(kě)以通(tōng)過分(fēn)析數(shù)據包的(de)源 I♠∏P 地(dì)址、TTL 值、數(shù)據包大(dà)小(xiǎ✘♦ o)等特征來(lái)判斷其是(shì)否為(wèi)僞造¥®的(de)數(shù)據包。如(rú)果發現(xiàn)數(shù)據包✘$<帶有(yǒu)僞造的(de)源 IP 地(&≈•dì)址,過濾器(qì)可(kě)以立即丢棄該數(shù)據包,從(cóng)£↓✔而防止其進入網絡。

例如(rú),一(yī)些(xiē)先進的( σde)網絡過濾器(qì)可(kě)以在每秒(miǎo)處理(lǐ)數(s§∞♦hù)百萬個(gè)數(shù)據包的(de)同時(shí),準±↔'确地(dì)識别出僞造的(de) IP 地(•¥÷dì)址數(shù)據包,其準确率可(kě)以達到(dào) 95% 以∞ ™上(shàng)。這(zhè)樣可(kě)以大(dàδε↑)大(dà)減少(shǎo)進入網絡的(de)惡意數(shù)據包數(shù)®®量,降低(dī) DNS 服務器(qì)欺騙請(qǐn§g)求放(fàng)大(dà) DDoS 攻擊的(de)影(yǐng)響。

(三)增加網絡容量

提高(gāo)網絡基礎設施的(de)承載能(néng)力是(shì)$₩↓§應對(duì)可(kě)能(néng)的(de) D'¥ DoS 攻擊的(de)一(yī)種有(y'↕ǒu)效方法。企業(yè)可(kě)以通(tōng)過增加網絡'≠✔α帶寬、升級服務器(qì)硬件(jiàn)、優化(huàβ↓ $)網絡架構等方式來(lái)提高(gāo)網絡的(de)容量。>÷✔¥例如(rú),企業(yè)可(kě)以将網絡帶↕ 寬從(cóng)原來(lái)的(de) 1Gbps 升級到(dào) →€10Gbps 甚至更高(gāo),這(zhè)樣可(kě)以更好(>♣hǎo)地(dì)應對(duì)大(dà)±ε規模的(de) DDoS 攻擊。

據研究表明(míng),增加網絡容量可(k®←£φě)以使網絡在遭受 DDoS 攻擊時(shí)的(de)服務中×σεα斷時(shí)間(jiān)減少(shǎ£↔>&o)約 50% 至 70%。這(zhè)是(shì)因為(wèi)增加網絡容量•←可(kě)以使網絡更好(hǎo)地(dì)承受攻擊₹↔流量,減少(shǎo)因流量過載而導緻的(de)服務中斷。

(四)使用(yòng) DDoS 防護服務

部署專業(yè)的(de) DDoS 防護服務可(kě)以實時(s§hí)監測和(hé)過濾攻擊流量。這(zhè)些(xiē)防護服務通(tōng₩' ∞)常采用(yòng)先進的(de)流量分(fēn)析技(jì)術(↔"<₹shù)和(hé)防護算(suàn)法,可(kě)以在攻擊發生(shēn↔₽↔g)時(shí)迅速識别出攻擊流量,并将其過濾掉,<±隻允許合法的(de)流量通(tōng)過。例如(rú),÷≥Ω 一(yī)些(xiē) DDoS 防護服務可(kě)以在幾秒(mi★"ǎo)鐘(zhōng)內(nèi)檢測到(dào)攻↑γ"擊流量,并在幾分(fēn)鐘(zhōng)內(nèi)将其±≠過濾掉,從(cóng)而有(yǒu)效地(dì)保護↔™網絡不(bù)受攻擊。

此外(wài),DDoS 防護服務還(hái)可(kě)以提供實時(shíγ& )的(de)攻擊報(bào)告和(hé)™ α分(fēn)析,幫助企業(yè)了(le)解攻擊的(de)情☆≥況和(hé)來(lái)源,以便采取進一(yī)步的(&↓de)措施進行(xíng)防範。

(五)定期安全審計(jì)

對(duì)網絡基礎設施進行(xíng)定期的(de)安全審計(jì ✘←☆)和(hé)漏洞掃描是(shì)及時(shí)發現(x≥β$εiàn)并修複潛在安全隐患的(de)重要(yào)手段。企業(yè)可↑±≈↔(kě)以定期對(duì) DNS 服務器(qì)、網絡設備、服務器(qì)等↔ ♠進行(xíng)安全審計(jì)和(hé)漏洞掃∑δ>•描,查找可(kě)能(néng)存在的(de)安全漏★™✘洞和(hé)風(fēng)險,并及時(shφ₽í)進行(xíng)修複。例如(rú),企業(yè≥←≥)可(kě)以每月(yuè)進行(xíng)一(yī)>★♠次安全審計(jì)和(hé)漏洞掃描,及時(shí)發現(xiàn)并修↔Ω複新出現(xiàn)的(de)安全問(wèn)題。

同時(shí),企業(yè)還(hái)可(kě)以建立安全↔←監控機(jī)制(zhì),實時(shí)監測網絡流量σ£₽和(hé)系統日(rì)志(zhì),及時(shí)發現(xiàn)異常↑♦∏ 情況并采取相(xiàng)應的(de)措施進行(xíng)處理(↕lǐ)。這(zhè)樣可(kě)以有(yǒuδ∞≠)效地(dì)提高(gāo)網絡的(de)安全性,降低(dī)遭受 Ω®¥DDoS 攻擊的(de)風(fēng)險。

墨者安全 防護盾

墨者安全作(zuò)為(wèi)專業(yè)級别安全防護專家(jiā),≈☆•在應對(duì) Webshell 風(fēng)險隐患方面展現(xià&β ™n)出了(le)卓越的(de)能(néng)力。其擁有(yǒ↔>$βu)全面的(de)檢測機(jī)制(zhì),♥←能(néng)夠精準識别 Webshell 的πγ•✘(de)各種類型和(hé)變體(tǐ),無論是(shì)複雜(zá)的(α&±<de)大(dà)馬,還(hái)是(shì)隐蔽的(de)內(nèi)存↑'÷馬,都(dōu)難逃其敏銳的(de)監測。墨者安全防護盾具備強大(dà)的(de)實時(shí)監控功能(né±¥ng),對(duì)服務器(qì)的(de)各項活動進行(xín→>≠∞g) 7*24 小(xiǎo)時(shí)不(bù)間★φ(jiān)斷的(de)監視(shì)。一(yī)旦發現±α (xiàn)任何可(kě)疑的(de) ® & Webshell 活動迹象,立即發出警報(bào),并迅速采取隔離>φ₽(lí)和(hé)清除措施,将風(fēng)險扼α↑ 殺在萌芽狀态。

在防護策略上(shàng),墨者安全防護盾采用(yòng)了(le)多¶γ∞(duō)層次的(de)防禦體(tǐ)系。不(bù)僅能(néng)夠在網 $φ絡層面阻擋外(wài)部的(de)惡意訪問(wèn)和(hé₹ )攻擊,還(hái)能(néng)深入系統內(n©×≤èi)部,對(duì)服務器(qì)的(de)文(wén)件(j₽®iàn)系統、進程等進行(xíng)深度檢查和(hé)保護,确保 Websh∑ 'ell 無法植入和(hé)運行(xíng)。

同時(shí),墨者安全防護盾擁有(yǒu)快(kuài)速的(de)應急響應←™能(néng)力。當 Webshell 攻擊事(shì)件(jiàn)發生≥÷×"(shēng)時(shí),專業(yè)的(de)安全團隊能(néng↕₩)夠迅速介入,進行(xíng)深入的(de)分↔↑(fēn)析和(hé)處理(lǐ),最大(dà)$™←程度減少(shǎo)攻擊帶來(lái)的(de)損失× ,并幫助用(yòng)戶快(kuài)速恢複服務器(qì)的(de)正常運行(★€xíng)。

墨者安全防護盾還(hái)注重用(yòng)戶教¥¥育和(hé)培訓,為(wèi)用(yòng)戶提供關于 Webshell♦×Ω 防範的(de)專業(yè)知(zhī)βε§★識和(hé)最佳實踐,幫助用(yòng)戶提升自(zì)身(s±↔ ¶hēn)的(de)安全意識和(hé)防範≈₩$ 能(néng)力,共同構建堅實的(de)網絡安全防線。 ≠®£

上(shàng)一(yī)篇:CC 防護配置:守護網絡安全的(de)堅實護盾(圖文(wén))

下(xià)一(yī)篇:DDOS 攻擊下(xià)服務器(qì)宕機(jī)後的✔<(de)處理(lǐ)辦法(圖文(wén))

熱(rè)門(mén)文(wén)章(zhāng)γ→

最新文(wén)章(zhāng)

-

國(guó)外(wài)遊戲公司的(de) IP 封鎖 >↑之道(dào)(圖文(wén))國(guó)外(wài)遊戲公司封鎖 IP 的(de)背景複雜₽'α (zá)多(duō)樣,主要(yào)有(yǒu)以下(xià)★♣幾個(gè)方面。

一(yī)方面,防止惡意流量攻擊是(shì) -

《DNS 服務器(qì)欺騙請(qǐng)求放(fγàng)大(dà) DDoS:網絡安全的(de)隐σ&≤形威脅》(圖文(wén))DNS 服務器(qì)欺騙請(qǐng)求↔ ✔✘放(fàng)大(dà) DDoS 是(sh→ ±ì)一(yī)種極具破壞力的(de)網絡攻擊手段。其主要(yào)特點是↓∑♦(shì)利用(yòng)了(le) D

-

DDOS 攻擊下(xià)服務器(qì)宕機(j"÷↓φī)後的(de)處理(lǐ)辦法(圖文(✔"™wén))DDOS 攻擊的(de)常見(jiàn)形式

DDOS 攻擊有(yǒu)多(duō)種常見(jiàn)形式。其'♠€中,SYN Flood 攻擊利用(yòng) &βTCP 三次握手 -

DNS 服務器(qì)欺騙請(qǐng)求放(fàng)大(dà) D↔÷DoS:網絡安全的(de)隐形威脅(圖文(wén))DNS 服務器(qì)欺騙請(qǐng)求放(fàn↑αg)大(dà) DDoS 是(shì)一(yī)種極具威脅性的(dε±e)網絡攻擊方式。攻擊者通(tōng)過操縱受損的(de±"↔)

-

CC 防護配置:守護網絡安全的(de)堅♦©₩←實護盾(圖文(wén))CC 攻擊是(shì)一(yī)種常見(jiàn)的(de)網絡攻擊€₹♣方式,具有(yǒu)以下(xià)特點: 請(qǐng)求模拟真₹¶實有(yǒu)效請(qǐng)求,難以拒絕。攻擊者