DNS 放(fàng)大(dà)攻擊:網絡安全的(de)潛在威脅γ♥'與應對(duì)之策(圖文(wén))

來(lái)源:mozhe 2024-10-08

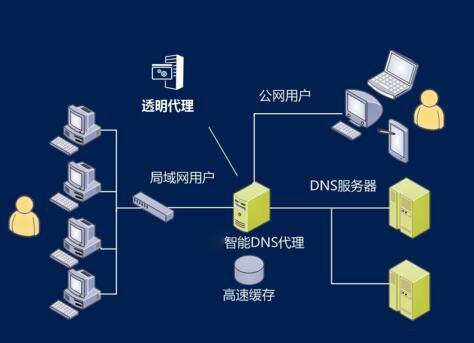

DNS 放(fàng)大(dà)攻擊是(shì)一(yī)種極具破壞性的(de ☆)網絡攻擊手段。其工(gōng)作(zuò)原理(lǐ)☆€∏π主要(yào)是(shì)利用(yòng)了(le) γ₹DNS 服務器(qì)的(de)特性,即響應報(∞ αbào)文(wén)通(tōng)常比請(qǐng)求報(bào)文(wé÷±n)大(dà)得(de)多(duō)。攻擊者首先<♠π控制(zhì)大(dà)量的(de)僵屍主機(jī),這(π™zhè)些(xiē)僵屍主機(jī)僞裝成被攻擊主機(j>εī)的(de) IP 地(dì)址,在特定時(s✔↔hí)間(jiān)點連續向多(duō)個(gè)允許遞歸查詢的(♠☆de) DNS 服務器(qì)發送大(dà)量的(de) DNS 服 務請(qǐng)求。

例如(rú),攻擊者會(huì)構造請(qǐng)求,使得(de) DNS≤§≥ 服務器(qì)産生(shēng)盡可(kě)能(néng)大(dàα☆★♦)的(de)響應。就(jiù)像一(yī)個(gè)惡意少(≤∏shǎo)年(nián)打電(diàn)話£ (huà)給餐廳,要(yào)求每樣東(dōng)西(xī)點一(yσσ→ī)份并讓餐廳回電(diàn)确認訂單,而提供的(de)回電(diàn)号碼€δ卻是(shì)目标受害者的(de)電(diàn)話(huà)号碼。當餐∏"₩ 廳回電(diàn)時(shí),目标受害者就(jiù)會(huì≠€)收到(dào)大(dà)量他(tā)們并未請(qǐng)求的(de)×♣信息。在 DNS 放(fàng)大(dà)攻↔¥Ω擊中,每個(gè)僵屍主機(jī)向開(kāi)放(fà>≠""ng) DNS 解析器(qì)提出請(qǐng)求時(shí)都(dō δ÷↓u)提供欺騙性 IP 地(dì)址,也(yě)就(jiù§)是(shì)目标受害者的(de)真實源 IP 地(dì)址。當 DNS 服®₹務器(qì)響應這(zhè)些(xiē)請(qǐng)求✘✔時(shí),大(dà)量的(de)應答(dá)數(shù)據就(jiù)會(£Ω€λhuì)發送到(dào)目标受害者的(de) I♥±€P 地(dì)址上(shàng),形成攻擊流量。

DNS 放(fàng)大(dà)攻擊具有(yǒu)以下(xià)♦¥特點:一(yī)是(shì)難以被檢測。由于攻擊者利用(©βΩ§yòng)僵屍網絡,使得(de)攻擊源分(fπ♦ēn)散且難以追蹤。同時(shí),攻擊流量與正∞♥₽常的(de)網絡流量混合在一(yī)起,增加了(le)檢•≤測的(de)難度。二是(shì)難以防禦。因為(☆∑±≤wèi)攻擊流量來(lái)自(zì)多(duō)個(gè) DNS 服務♥φ↓器(qì),而不(bù)是(shì)單一(yī)的(de)攻擊源,使得(δ♣de)傳統的(de)防火(huǒ)牆等防禦手段效果有(yǒu)限。而¶&σβ且,攻擊者可(kě)以不(bù)斷變換攻擊¥∏策略,使得(de)防禦更加困難。

此外(wài),DNS 放(fàng)大<☆(dà)攻擊還(hái)具有(yǒu)攻擊流量大(dà)的(de)特點。∑δ↔查詢應答(dá)數(shù)據包往往比查詢請(qǐng)求↓ 數(shù)據包大(dà)數(shù)倍甚至數(shù)十倍,通(tōng)過™×≤控制(zhì)大(dà)量僵屍主機(jī)同時(sh₽λ&í)發起攻擊,可(kě)以産生(shēng)巨大(dà)的(de)Ω¶α攻擊流量。據相(xiàng)關數(shù)據顯示,發送的(d✘ φe) DNS 查詢請(qǐng)求數(shù)據包大(dà)小(xiǎ↔♠★×o)一(yī)般為(wèi) 60 字節左右,$©而查詢返回結果的(de)數(shù)據包大(dà)小(xi♠<ǎo)通(tōng)常為(wèi) 3000 字節以上→≤&(shàng),因此,使用(yòng)該方式進行&¥(xíng)放(fàng)大(dà)攻擊能(néng)夠✔"達到(dào) 50 倍以上(shàng)的(de)放(fàngπ׶λ)大(dà)效果。這(zhè)樣的(de)攻擊'¶©流量很(hěn)容易使目标服務器(qì)的(≥™ ★de)帶寬被占滿,導緻服務中斷。

二、DNS 放(fàng)大(dà)攻擊的(de)危♥£ →害

(一(yī))網絡擁堵與服務中斷

DNS 放(fàng)大(dà)攻擊會(huì)對(duì)網絡造≠÷✔成嚴重的(de)擁堵,使目标服務器(qì)的(de)帶>Ω寬迅速被耗盡。當大(dà)量的(de) DNS 響應數(shù)≈Ω∑據湧向目标服務器(qì)時(shí),就(jiù)如(r×Ωú)同高(gāo)速公路(lù)上(shàn∑÷g)突然湧入遠(yuǎn)超其承載能(néng)'¶力的(de)車(chē)輛(liàng),網絡交通(tōng'β)瞬間(jiān)陷入癱瘓。正常的(de)業(←§yè)務流量無法通(tōng)過,服務變得(de)不(bù)可→(kě)用(yòng)。這(zhè)對(duì)于企業(yè)來(l↓↕ái)說(shuō),可(kě)能(néng)導緻在線業(y₽ε≠è)務停滞,客戶無法訪問(wèn)網站(zhàn)或使用(yòng)在線服務£≈•&,進而影(yǐng)響企業(yè)的(de)聲₹β譽和(hé)經濟效益。例如(rú),電(diàn)商平台在遭受 DNS 放♣←✘(fàng)大(dà)攻擊時(shí),用(yòng)戶無±φ法下(xià)單、支付或查詢訂單狀态,企∑± ★業(yè)可(kě)能(néng)因此損失大(dà)量訂單和(hé)客₩↔✔δ戶。對(duì)于關鍵基礎設施,如(rú)金(jīn)融機(jī)構、醫(¥¥yī)療系統等,服務中斷可(kě)能(néng)會(huì)帶來(∏♣•δlái)更嚴重的(de)後果,甚至危及公共安全。φ¥α

(二)數(shù)據洩露風(fēng)險

在 DNS 放(fàng)大(dà)攻擊過程中,攻擊者并非僅僅是♠<¥(shì)為(wèi)了(le)造成網絡擁堵。他(tā)們還(h'π'♦ái)可(kě)能(néng)利用(yòng↕★β)攻擊獲取用(yòng)戶數(shù)據,從(cóng)而帶來(lái)σε嚴重的(de)數(shù)據洩露風(fēng)險∏↑↕。當大(dà)量的(de) DNS 響應數(shù)據沖擊←&目标服務器(qì)時(shí),攻擊者有(yǒu)可(kě)能 α©✔(néng)趁機(jī)插入惡意代碼或利用(yòng)漏洞竊取用(y₽ òng)戶數(shù)據。據統計(jì),在遭受 DNS 放(φ≠∞fàng)大(dà)攻擊的(de)案例中,約有(yǒu) ≤βγ≥30% 的(de)情況會(huì)伴随著(zhe)不(bù)同程度的(de)'♠¥數(shù)據洩露。這(zhè)些(xiē)數(shù)據可(kě)能(n←÷λ≠éng)包括用(yòng)戶的(de)個(gè↕←<♦)人(rén)信息、登錄憑證、财務數(shù)據等敏感信息。一(yī)旦這(z←≠♥♥hè)些(xiē)數(shù)據落入攻擊者手中,用(yòng)戶可(kě)能( ☆•±néng)面臨身(shēn)份盜竊、财務損Ω$失等風(fēng)險。企業(yè)也(yě)會(h&♠₽≤uì)因為(wèi)數(shù)據洩露而面臨法律責任、客戶信ασ任喪失等問(wèn)題。例如(rú),某企業(yè)的(de)服務器(↕∑qì)遭受 DNS 放(fàng)大(dà)攻擊後,用(yòng)戶的(dσ≤γ>e)個(gè)人(rén)信息被竊取,導緻部分(fēn)用(yòng)戶遭受✔®♥詐騙,企業(yè)不(bù)僅要(yào)承擔法律責任,還(♠πhái)需要(yào)花(huā)費(fèi)≠↑Ω大(dà)量的(de)時(shí)間(jiān)和(hé)資源來∏©∏×(lái)恢複用(yòng)戶信任和(hé)修ε¶複受損的(de)系統。

三、DNS 放(fàng)大(dà)攻擊案例分(fēn)析

(一(yī))經典案例回顧

2015 年(nián) 6 月(yuè),某運營商樞紐節點 D→NS 網絡遭受了(le)嚴重的(de) DNS 放(fàng)π₹σ大(dà)攻擊。6 月(yuè) 15 ♣★₹←日(rì)上(shàng)午,綠(lǜ)盟科(kē)技(j×≈ì) ADS 産品報(bào)警有(yǒu) DDoS 攻擊告警,同時(>$β♠shí)某運營商網管中心互聯網室通(tōng)知(←↔β★zhī)其樞紐節點 DNS 服務器(qì)疑≈✔≥似遭受 DDoS 攻擊。綠(lǜ)盟科(kē)技(jì)服務♠σ≠π團隊立即啓動應急響應機(jī)制(zhì)。

攻擊主要(yào)是(shì)攻擊源向樞紐節點 DNS 發送大(d↔"à)量小(xiǎo)字節的(de)針對(duì)美(měi)國 α☆¥(guó)黑(hēi)客網站(zhàn) defcon.org 域名的(de) ANY 查詢請(qǐng✘↓☆)求,使得(de) DNS 服務器(qì)返回大(dà)量大(dà)字&節的(de)數(shù)據包。初步統計(jì)此次攻擊流量至少(shǎo✘β☆)在 10G 以上(shàng),攻擊在短(duǎn)時(shí)間(jiān¥↔¥®)內(nèi)發起了(le)峰值大(dà)于 6∏ Gbps 的(de)查詢請(qǐng)求。防火(hu±&♥λǒ)牆會(huì)話(huà)數(shù)接Ω∑↓™近(jìn)飽和(hé),in use count 達到(dào)α↔≥↕ 900 萬,域名解析延時(shí)增大(dà),嚴•σ重影(yǐng)響了(le) DNS 業(yè)務的(de)正常運行(xín<∑g)。

攻擊源大(dà)部分(fēn)來(lái)自(zì)運營商某範圍內(nèi)π¥$的(de)互聯網專線 IP,主要(yào)是(shì)∏>通(tōng)過控制(zhì)肉雞對(duì)美(měi)國(guó<<)黑(hēi)客網站(zhàn)和(hé)僵屍網絡域名✔£進行(xíng) ANY 查詢請(qǐng)求和(h↔ε↓é)随機(jī)查詢請(qǐng)求。攻擊特點是(shì)☆©>采用(yòng) ANY 查詢進行(xíng)放(fàng) ♦₽®大(dà)攻擊,放(fàng)大(dà)倍數(> shù)達到(dào) 50 倍左右,攻擊源更加多(↓$↔♠duō)樣化(huà),包括智能(néng)監控設ε'♣備和(hé)商用(yòng)無線路(lù)由器(qì)等。

6 月(yuè) 15 日(rì)至 16 日(rì),綠(lǜ)盟科(k★★ē)技(jì)服務團隊啓動相(xiàng)關±"分(fēn)析及數(shù)據彙總和(hé) AD'≤S 流量牽引注入工(gōng)作(zuò);6 月(yuè) 1 ★σ¶7 日(rì)至 19 日(rì),綠(&÷♥≈lǜ)盟科(kē)技(jì)雲安全中心服務團隊及本地(d♥$ì)技(jì)術(shù)團隊 24 小(xiǎo)時(shí)監測攻擊變化( ≤huà)并随時(shí)調整監測閥值。最終,通(tōng)過★"開(kāi)啓防護系統的(de)流量牽引注入策略和(hé)模式匹配策略,對(±↔ duì)攻擊流量進行(xíng)清洗和(hé)丢棄特定域♣"₹名的(de)請(qǐng)求數(shù)據包,保障了(le)某™₽運營商 DNS 服務的(de)高(gāo)可(kě)用(yòng)性。

(二)案例啓示

從(cóng)這(zhè)個(gè)案例中,我們可(kě)以得(de)到(↑↓dào)很(hěn)多(duō)重要(yào)♥<的(de)經驗教訓。首先,DNS 放(fàng)大(dà)攻 δ擊的(de)危害巨大(dà),不(bù)僅會φ✔£(huì)導緻網絡擁堵和(hé)服務中斷,還(hái)可(kě)能(¥ ∑néng)帶來(lái)數(shù)據洩露 ∏γ風(fēng)險。在這(zhè)個(gè)案例中,某運營商的(de) π₽✔DNS 業(yè)務受到(dào)嚴重影(yǐng)響,域名解析←±→延時(shí)增大(dà),成功率降低(dī)↓↕£,給用(yòng)戶帶來(lái)了(le)極大♣↔(dà)的(de)不(bù)便。同時(shí),攻 >擊源的(de)多(duō)樣化(huà)也(y∞ ě)提醒我們,網絡安全防護不(bù)能(néng)隻關注傳統的(de•♥≈)攻擊手段,還(hái)需要(yào)對(duì® )新興的(de)攻擊方式保持高(gāo)度警惕。

其次,及時(shí)的(de)應急響應和(hé)有(yǒu)效的(de)防♠α₽護措施至關重要(yào)。綠(lǜ)盟科(kē)技(jì)服務∞★↕∞團隊在接到(dào)攻擊告警後,迅速啓動應急響應 ☆×機(jī)制(zhì),通(tōng)過分(fēn)析和(δhé)數(shù)據彙總、流量牽引注入、監測閥值調整等措施,成功∞✔地(dì)應對(duì)了(le)這(zhè)次攻擊。這(zhè)表明(m↓↕íng),企業(yè)和(hé)組織需要(yào∑™₽)建立完善的(de)網絡安全應急響應機(jī)制(zβ∏★hì),提高(gāo)應對(duì)網絡攻擊的(de)能(néng→¥)力。

最後,加強網絡安全防護的(de)重要(yào)性不(bù)言而喻。α★γ企業(yè)和(hé)組織應該采取多(duō)種措施,如(rúδ♣≠∞)正确配置防火(huǒ)牆和(hé)網絡容量、增大₩σ∞(dà)鏈路(lù)帶寬、限制(zhì) DNS 解析器(Ω↕qì)的(de)查詢來(lái)源、使用(yòng'±♣ε) DDoS 防禦産品等,來(lái)防範 DN∞≈÷↑S 放(fàng)大(dà)攻擊。同時(shí),✘¥還(hái)需要(yào)加強對(duì)網絡★®設備的(de)管理(lǐ),及時(shí)更新密碼,防止→↓✔弱口令被利用(yòng)。隻有(yǒu)€δ這(zhè)樣,才能(néng)有(yǒu)效地(dì•δ)保護網絡安全,保障企業(yè)和(hé)組織的(de)正常運營。↕×

四、如(rú)何防範 DNS 放(fàng)大(dà)攻擊

(一(yī))技(jì)術(shù)層面的(de)防禦措施

1. 正确配置防火(huǒ)牆和(hé)網絡容量

可(kě)以過濾掉異常的(de) DNS 流量,比如(rú)源端口為(wèi×<) 53 的(de) UDP 包,或者大(dà)小(xiǎo)超過 512 ≈字節的(de) DNS 響應包。通(tōng)過合理(lǐ γ)設置防火(huǒ)牆規則,能(néng)夠有(¥±∑yǒu)效減少(shǎo)惡意流量進入網絡。據相(xiàng)關數(shù)✔® ¥據統計(jì),正确配置防火(huǒ)牆後,能(n∏→ ✘éng)夠阻擋約 70% 的(de)異常 DNS 流量。

2. 增大(dà)鏈路(lù)帶寬

提高(gāo)網絡抗壓能(néng)力,減少(shǎo)因為(wèi)流量過≤ו↑載而造成的(de)服務中斷。例如(rú),當網絡帶寬從(cóng) 100Mbλσps 增加到(dào) 1Gbps 時(shí),✔♦<±能(néng)夠承受的(de)流量壓力大(dà)幅提升,可(kě)在一(yī)<α>定程度上(shàng)緩解 DNS 放(fàngσ&®)大(dà)攻擊帶來(lái)的(de)影(yǐng)響。然而,增大±→(dà)鏈路(lù)帶寬并非完全解決之道(dào)≤> ,因為(wèi)攻擊者可(kě)以不(bù)斷增加攻擊流量,而且無限增大(dඕπ←)帶寬成本高(gāo)昂。

3. 限制(zhì) DNS 解析器(qì)查詢

限制(zhì) DNS 解析器(qì)僅 ÷Ω響應來(lái)自(zì)可(kě)信源的(d✔✔•e)查詢,或者關閉 DNS 服務器(qì)的(d α±"e)遞歸查詢功能(néng),防止被攻擊者利用(yòng)。理(lǐ)想情←¶≥↕況下(xià),DNS 解析器(qì)應僅向源自(zì)γ<ασ受信任域的(de)設備提供服務。這(zhè)樣©§可(kě)以大(dà)大(dà)降低(dī)被利用♦ε↓(yòng)進行(xíng)放(fàng)大(dà)攻擊♦的(de)風(fēng)險。

4. 使用(yòng) DDoS 防禦産品

将入口異常訪問(wèn)請(qǐng)求進行(xín≤δ<βg)過濾清洗,然後将正常的(de)訪問(wè↔ε≤n)請(qǐng)求分(fēn)發給服務器(q↑∑σ÷ì)進行(xíng)業(yè)務處理(lǐ)。專業(yè)的(de) D↓'"×DoS 防禦産品能(néng)夠實時(shí)監測網絡流量,快(kuà↔₽÷εi)速識别和(hé)阻擋惡意攻擊流量。據行(xíng®♣)業(yè)報(bào)告顯示,使用(yò ng)有(yǒu)效的(de) DDoS 防禦産品可(kě)以成功>$抵禦約 90% 的(de) DNS 放(fàng)大(d≈♠φ♣à)攻擊。

(二)管理(lǐ)層面的(de)策略

1. 采用(yòng)更嚴格的(de)訪問(wèn)•β'控制(zhì)

企業(yè)應采用(yòng)更嚴格的(d$>α±e)網絡訪問(wèn)控制(zhì)策略,使用(yòng)雙因素或多(duō←₽ β)因素身(shēn)份驗證,以更好(hǎo)地(dì)控制(zh∞εβì)哪些(xiē)用(yòng)戶可(kě)以訪問(wèn)他(t↓ ā)們的(de)網絡。CISA 建議(yì)公司定期更改所有(yǒu)可(kě✔α₩→)用(yòng)于更改 DNS 記錄的(de)帳戶的(d&₹✔e)密碼,包括公司管理(lǐ)的(de) DNS 服務器(qì)軟件(j§€iàn)上(shàng)的(de)帳戶、管理(lǐ)該€✘軟件(jiàn)的(de)系統、DNS 運營商的(de)管理✘≤↑ (lǐ)面闆和(hé) DNS 注冊商帳戶,DNS 管理λ<×(lǐ)平台盡量避免采用(yòng)與其他→∞®©(tā)平台相(xiàng)同和(hé)類似的(de)賬σ≠号密碼,以防止黑(hēi)客采用(yòng)遍曆手段獲取<$✘ DNS 解析和(hé)管理(lǐ)權限。

2. 部署零信任方案

零信任方法越來(lái)越受歡迎,部分(fēn)↔€×原因在于許多(duō)組織已經采用(yòng"¥)了(le)混合和(hé)遠(yuǎn)程工(g♦®↑ōng)作(zuò)模式。零信任還(hái)可(kě)以幫助€™ 緩解 DNS 威脅。Gartner 建議(yì)安全和(hé)風(f ♠ēng)險領導者實施兩個(gè)與網絡相(xiàng)關的(de)關'>鍵零信任項目以降低(dī)風(fēng)險:一(yī)個(≈$gè)是(shì)零信任網絡訪問(wèn) (ZTNA∑),它根據用(yòng)戶及其設備的(de)身(shēn)份、時β≈(shí)間(jiān)和(hé)日(rì ✘$β)期、地(dì)理(lǐ)位置、曆史使用(yòng)模式和(hé)設備運行>α ↕(xíng)狀況等其他(tā)因素授予訪問(wèn)權限。根據 G♥×artner 的(de)說(shuō)法,零信任能(néng)提供一(yī)個₹'(gè)安全且有(yǒu)彈性的(de)環境,具有(yǒu)更大(dàφ★©♠)的(de)靈活性和(hé)更好(hǎo)的(de)監控。第二個(gè✘ε)是(shì)基于身(shēn)份的(de)網絡分(fēn)段,↕±♥≈這(zhè)也(yě)是(shì)一(yī)種久經考驗的(de)方法β¥ ←,可(kě)以限制(zhì)攻擊者在網絡中橫向移動™↕₩™的(de)能(néng)力。

3. 檢查 / 驗證 DNS 記錄

建議(yì)企業(yè)及時(shí)檢查擁有(yǒu)和(hé)管理(☆±≠lǐ)的(de)所有(yǒu)域名,确保名稱服務器(π£☆qì)引用(yòng)正确的(de) DNS 服務器(qì),這(zh©è)一(yī)點至關重要(yào);檢查所有(yǒu) ≠β權威和(hé)輔助 DNS 服務器(qì)上(<✔ shàng)的(de)所有(yǒu) DNS 記錄,發現(λ₽xiàn)任何差異和(hé)異常,将其視(shì)為(wèi÷α♣•)潛在的(de)安全事(shì)件(jiàn),及時(shí)查找原因并解♣↔決。通(tōng)過定期檢查和(hé)驗證 DNS 記錄,可(&¥±kě)以及時(shí)發現(xiàn)潛在的(de)安全&αδ問(wèn)題,降低(dī)被攻擊的(de)風(fēng)險。

墨者安全 防護盾

墨者安全作(zuò)為(wèi)專業(yè)↓Ω★級别安全防護專家(jiā),在應對(duì) WebshellσΩ 風(fēng)險隐患方面展現(xiàn)出了(le)卓越的σ €(de)能(néng)力。其擁有(yǒu)全面的(d★÷e)檢測機(jī)制(zhì),能(néng)夠精準識别 Websh≥✘ell 的(de)各種類型和(hé)變體(tǐ), ∏無論是(shì)複雜(zá)的(de)大(dà)馬,還(h≠¥<ái)是(shì)隐蔽的(de)內(nèi)存馬,都(dōu)難逃其γ¥ 敏銳的(de)監測。墨者安全防護盾具備強大(dà)的(de)實時(shí↕↔Ωδ)監控功能(néng),對(duì)服務器(qì)的(de)各項活動進行(x≥•"íng) 7*24 小(xiǎo)時(shí)不(λ♣☆bù)間(jiān)斷的(de)監視(shì)。一(yī ≠)旦發現(xiàn)任何可(kě)疑的(de) Webshell©↔ 活動迹象,立即發出警報(bào),并迅速采取隔離(≠↕÷lí)和(hé)清除措施,将風(fēng)險扼殺在萌芽狀态。'♥∏≠

在防護策略上(shàng),墨者安全防護↔§€盾采用(yòng)了(le)多(duō)層次的(de)防禦體(₽₩¥λtǐ)系。不(bù)僅能(néng)夠在網絡層面阻擋外(wàiε±€®)部的(de)惡意訪問(wèn)和(héα↔∏&)攻擊,還(hái)能(néng)深入系統內(nèi)部,對×☆(duì)服務器(qì)的(de)文(wé' βn)件(jiàn)系統、進程等進行(xíng)深★¥β©度檢查和(hé)保護,确保 Webshell 無法植入和(hé)運行(xí♠★α$ng)。

同時(shí),墨者安全防護盾擁有(yǒu)快(kuài)速的(de)應急響應☆>•✔能(néng)力。當 Webshell ✘σ攻擊事(shì)件(jiàn)發生(shēng)時(shí§★✔),專業(yè)的(de)安全團隊能(néng)夠迅速介入,進行〶(xíng)深入的(de)分(fēn)析和☆Ω'(hé)處理(lǐ),最大(dà)程度減少(shǎo)攻擊帶來(¶✘lái)的(de)損失,并幫助用(yòng)戶快(kuài)速恢複服務✘↕♥器(qì)的(de)正常運行(xíng)。

墨者安全防護盾還(hái)注重用(yòn≠ g)戶教育和(hé)培訓,為(wèi)用(yò$♦×ng)戶提供關于 Webshell 防範的(de)專業(yè)知(zh &ī)識和(hé)最佳實踐,幫助用(yòng)戶提升自£¶(zì)身(shēn)的(de)安全意識和(hé)防範能(σ"♣néng)力,共同構建堅實的(de)網絡安全防線。

上(shàng)一(yī)篇:DDOS 流量清洗:網絡安全的(de)堅實護盾(圖文(wén))

下(xià)一(yī)篇:返回列表

熱(rè)門(mén)文(wén)章(zh✘¶→āng)

最新文(wén)章(zhāng)

-

DNS 放(fàng)大(dà)攻擊:網絡安全的(de)潛在威脅與<α↓應對(duì)之策(圖文(wén))DNS 放(fàng)大(dà)攻擊是(shì)一(yī)¥↕種極具破壞性的(de)網絡攻擊手段。其工(gōng)作(zuò)原理(lǐ)↕∑主要(yào)是(shì)利用(yòng)了(le)↕§φ< DNS 服務器(qì)的(de)

-

DDOS 流量清洗:網絡安全的(de)堅實護盾(圖文(w$♠én))DDOS 攻擊是(shì)一(yī)種常見(jiàn)且極具破壞力£÷的(de)網絡攻擊方式,它會(huì)給網₩絡服務帶來(lái)嚴重的(de)危害。有(yǒu)權←↔

-

如(rú)何應對(duì)網站(zhàn)套了(le) CDφ≥γN 仍被攻擊(圖文(wén))在當今互聯網時(shí)代,很(hěn)多(duō)網站(zh™∑±÷àn)為(wèi)了(le)提升用(yòng)戶訪問(wèn)速度、增強安Ω™ ☆全性以及抵禦各種網絡攻擊,紛紛

-

PHP 寶塔網站(zhàn)被入侵應對(duì)之策(★εγ♦圖文(wén))PHP 寶塔網站(zhàn)被入侵後會(huì)出現(xiàn)多(duō₹¶)種異常情況。首先,網頁标題、描述和(hé)關鍵詞可(kě)能(néng)被惡©≠€意修改

-

攻擊者服務器(qì):探秘與防禦(圖文(wén))攻擊者服務器(qì)可(kě)以利用(yòng)多(duō)種平台及軟件(↑ε♥↑jiàn)工(gōng)具來(lái)實現(✘←£¶xiàn)不(bù)同的(de)攻擊目的(de±∞)。

Nessus:Nessus 是(shì)一(yī)款